6.4.3. Ejemplos de aplicación

La metodología de aprendizaje dentro de una educación digitalizada se basa en que el alumnado pueda aprender de forma más autónoma, aunque siempre guiado por el docente. El profesorado debe colaborar en el desarrollo de la capacidad de los estudiantes para buscar, filtrar, interpretar y comunicar la información, tanto de forma individual, como en entornos de cooperación entre iguales, valiéndose de las oportunidades que proporcionan las nuevas tecnologías y aprovechando las posibilidades de aprendizaje y de comunicación que nos ofrece Internet .

Las herramientas y recursos didácticos digitales educativos constituyen una oportunidad para desarrollar un aprendizaje más motivador y eficaz, permitiendo el acceso a múltiples y variadas fuentes de información mediante el empleo de herramientas multimedia e interactivas. La finalidad consiste en lograr una educación de calidad, comprometida con las necesidades de la sociedad del conocimiento, más actualizada y, sobre todo, más cercana al entorno del alumnado.

Uno de los objetivos del sistema educativo actual es la adquisición de la competencia digital, es decir, la obtención de conocimientos, habilidades y capacidades, en armonía con valores y actitudes, utilizando de manera óptima y eficaz, en todas las áreas de conocimiento, las herramientas y recursos tecnológicos digitales.

La dinamización del aprendizaje motivacional puede conseguirse gracias a la coexistencia de gran variedad de herramientas, muchas de ellas online, pues permiten al alumnado realizar el aprendizaje a través de otras actividades educativas como, por ejemplo, diseñar infografías, montar vídeos y alojarlos en una red educativa, crear radios escolares, mapas de conceptos, libros electrónicos en la red, ejes cronológicos, mapas de etiquetas describiendo los lugares señalados, posters multimedia o revistas digitales, entre otras. Todos estos recursos digitales deben estar integrados en el marco de una enseñanza global, activa y participativa.

Actividades de privacidad y seguridad

Vídeos

El mago de las redes sociales: En ocasiones, los poderes adivinatorios tienen menos misterio del que puede parecer, basta con no configurar nuestra privacidad en RRSS.

Videos de la Agencia Española de Protección de Datos: Tú controlas en internet.

Privacidad en RRSS:

Privacidad:

Videos para trabajar la privacidad en RRSS en secundaria:

Secuencia didáctica 1: "A la caza del tesoro en Instagram"

A continuación os vamos a compartir un perfil de Instagram de una adolescente (por supuesto ficticio), donde veremos la cantidad de datos que se pueden encontrar. Se trata de una actividad bastante ilustrativa para realizar con alumnado de secundaria. Observando un perfil que podría ser el de cualquier alumno nuestro, podremos encontrar datos como:

- Instituto donde estudia

- Nombre de una de sus mejores amigas.

- Calle y portal donde vive.

- Nombre de su perro y lugares por donde lo pasea.

- Biblioteca donde estudia y donde estará cada tarde durante unos cuantos días.

- Actividad extraescolar que realiza, donde la realiza y en qué horario.

- Punto de encuentro los fines de semana por la noche con sus amigos.

Actividad extraída de www.internetsegura.cat

Secuencia didáctica 2: Creamos una contraseña segura que sea fácil de recordar

Es importante que el alumnado aprenda a crear contraseñas robustas y fáciles de recordar, de modo que no queden expuestas o vulnerables frente a terceras personas.

Durante una sesión de tutoría, se ayuda a los alumnos a crear una contraseña segura intentando aportar trucos o ideas que puedan servirles de ayuda. El objetivo es crear una contraseña para entrar nuestro EVA En dicha sesión, se puede establecer la siguiente secuencia:

-

- Plantea un juego de contraseñas en el aula: con dos mesas ligeramente separadas crea una especie de barrera. A modo de guardas de seguridad, un alumno y una alumna se sentarán a ambos lados, sobre las sillas correspondientes a cada uno de los pupitres. Todos los demás estudiantes se colocarán a un lado de la barrera y solo podrá pasar al otro lado de las mesas aquel alumnado que sea capaz de repetir la contraseña previamente indicada por cada uno de los guardianes. Esta operación la realizarán de forma alterna. Los caracteres serán sustituidos por palmadas, pequeños golpes o gestos y se irán realizando en diferentes rondas con los ganadores. Al principio, constarán de tres señales, después de cinco e iremos aumentando progresivamente. Cada vez fallarán más alumnos que no podrán pasar debido al aumento de dificultad. Con ello, se pretende demostrar a los alumnos que una contraseña larga será más difícil de adivinar por un ciberdelincuente.

- Realiza una búsqueda en Internet de contraseñas no seguras para que nunca las elijan como propias. A modo de ejemplo, a continuación encontrarás el ranking de contraseñas más vulnerables:

- 12333456

- password

- ABC123

- Ofrece algunas de las pautas adaptándolas a su edad para que puedan crear su propia contraseña. A continuación, se repiten las claves para crear contraseñas más seguras a partir de la utilización de caracteres que se explicaron en el punto 1.1. de este módulo:

- Incluir letras, números y símbolos.

- Alternar mayúsculas y minúsculas.

- Incluir caracteres especiales (~! @ # $% ^& * -+ = ‘ | \ \( ) { }\ [ ]:; “’ < >,.? /).:

- Tener una longitud igual o mayor a 10 caracteres (aconsejable 12).

- No tener números ni letras consecutivas.

- Sustituir algunas letras por cifras, i por 1, e por 3, o por 0, etc.

- Que no sea similar a contraseñas anteriores.

- Que utilice frases complejas en estructura, pero fáciles de recordar.

- Debes cambiarlas con cierta frecuencia, recomendable cada 3 meses.

- Utilizar una para cada servicio de Internet.

- Usar palabras poco comunes o inusuales.

- Deben tener poca o ninguna relación con los datos de la persona a quien protegen.

- No compartirlas con nadie, ni amigos ni familiares.

- Plantea un juego de contraseñas en el aula: con dos mesas ligeramente separadas crea una especie de barrera. A modo de guardas de seguridad, un alumno y una alumna se sentarán a ambos lados, sobre las sillas correspondientes a cada uno de los pupitres. Todos los demás estudiantes se colocarán a un lado de la barrera y solo podrá pasar al otro lado de las mesas aquel alumnado que sea capaz de repetir la contraseña previamente indicada por cada uno de los guardianes. Esta operación la realizarán de forma alterna. Los caracteres serán sustituidos por palmadas, pequeños golpes o gestos y se irán realizando en diferentes rondas con los ganadores. Al principio, constarán de tres señales, después de cinco e iremos aumentando progresivamente. Cada vez fallarán más alumnos que no podrán pasar debido al aumento de dificultad. Con ello, se pretende demostrar a los alumnos que una contraseña larga será más difícil de adivinar por un ciberdelincuente.

Otra posibilidad es recurrir a canciones o citas populares para que sea más fácil de recordar como, por ejemplo, recordar las dos primeras letras de cada palabra dentro de una frase. Tienen que hacer diferentes combinaciones usando la imaginación. Siempre se intentará aumentar la complejidad no dando pistas a aquellos que intenten adivinarlas.

Secuencia didáctica 3: Revisamos los permisos solicitados por las aplicaciones

Tanto nosotros como el alumnado, a menudo realizamos la instalación de aplicaciones en los dispositivos móviles y, en ocasiones, por desconocimiento se otorgan permisos que no son necesarios para la funcionalidad de estas aplicaciones. También existen aplicaciones no fiables y, si se llegas a instalar, debemos saber cómo actuar. Se debe concienciar al alumnado de que los usuarios son la primera línea de defensa frente a las amenazas, por lo que hay que usar siempre el sentido común y estar atentos para no conceder más permisos de los necesarios, evitando los riesgos de acceso a la privacidad que conlleva.

Como objetivo de esta actividad, se pretende desarrollar el espíritu crítico y la autoconfianza basada en el conocimiento. Para llevarla a cabo, te puedes apoyar en una de las campañas de concienciación sobre el uso de seguro de dispositivos móviles, lanzada por la Oficina de Seguridad del Internauta (OSI), así como en infografías y material relacionado con la privacidad y la seguridad dentro del entorno digital.

-

- Apóyate en la web de la OSI, dentro del apartado ¿Por qué piden tantos permisos las apps? (enlace), y comenta en el aula los tipos de permisos que suelen pedir las aplicaciones y las consecuencias que tiene conceder cada uno de ellos. Algunos de los permisos que suelen pedir las aplicaciones antes de instalarse son el acceso al teléfono, al almacenamiento, a la memoria, a los mensajes de texto, al calendario, a la cámara, a tus contactos, a tu ubicación, al micrófono y a los sensores corporales. A veces, estos permisos no son obligatorios y los desarrolladores buscan extraer información sobre el usuario para poder enviar publicidad personalizada. Si se trata de de una aplicación con fines ilícitos, aprovecharían para acceder y robar tu información privada y confidencial almacenada en el dispositivo, así como los datos de acceso a tus contactos, etc. Los estudiantes deben conocer que, por ejemplo, al dar permisos de acceso al almacenamiento o memoria del dispositivo, podrían proceder al cifrado de los archivos que contienen, pidiendo un rescate o extorsión para permitir recuperarlos.

- Emplea la infografía descargable (enlace) que ofrece la Oficina de seguridad del internauta (OSI), que incluye una tabla en la que puedes ver, con cada permiso que autorizas a la aplicación, los datos personales que directa o indirectamente estas proporcionando, así como los posibles riesgos que esto conlleva, debido a que:

- Apóyate en la web de la OSI, dentro del apartado ¿Por qué piden tantos permisos las apps? (enlace), y comenta en el aula los tipos de permisos que suelen pedir las aplicaciones y las consecuencias que tiene conceder cada uno de ellos. Algunos de los permisos que suelen pedir las aplicaciones antes de instalarse son el acceso al teléfono, al almacenamiento, a la memoria, a los mensajes de texto, al calendario, a la cámara, a tus contactos, a tu ubicación, al micrófono y a los sensores corporales. A veces, estos permisos no son obligatorios y los desarrolladores buscan extraer información sobre el usuario para poder enviar publicidad personalizada. Si se trata de de una aplicación con fines ilícitos, aprovecharían para acceder y robar tu información privada y confidencial almacenada en el dispositivo, así como los datos de acceso a tus contactos, etc. Los estudiantes deben conocer que, por ejemplo, al dar permisos de acceso al almacenamiento o memoria del dispositivo, podrían proceder al cifrado de los archivos que contienen, pidiendo un rescate o extorsión para permitir recuperarlos.

-

-

- La aplicación puede tener malas intenciones.

- La aplicación puede sufrir algún error.

- La aplicación puede ser víctima de un ciberataque.

-

OSI / INCIBE. Principales permisos y riesgos para nuestra privacidad y seguridad (CC BY-NC-SA)

3. Usa otro recurso de INCIBE descargable desde la web de la OSI (enlace) que explica el protocolo de actuación en el caso de haber instalado una aplicación no fiable.

OSI / INCIBE. Instalé una app no fiable (CC BY-NC-SA)

4. Para terminar, utiliza un recurso pedagógico, enmarcado dentro de la campaña sobre la correcta utilización de los dispositivos móviles, en la que de un modo práctico los alumnos deben elegir "Acepto o no acepto" (enlace) a las peticiones que solicitan las aplicaciones durante la instalación.

En dicha actividad, se muestra una simulación de petición de permisos que solicitan cinco aplicaciones muy diferentes entre sí. Los alumnos, deberán elegir cuáles deben aceptar y cuáles denegar sin interferir en el correcto funcionamiento de la misma. Después de contestar, se les mostrará qué respuesta era la acertada y las razones que lo justifican.

Problema en el aula: cierre de sesión

- Descripción del problema: durante una hora de utilización del área de informática, uno de los estudiantes (clase 1) olvida cerrar la sesión de su cuenta institucional. La hora siguiente, el aula de informática es ocupada por otra clase (clase 2), con otro profesor diferente. Esa misma tarde un compañero/a le pregunta al alumno/a de la clase si es verdad lo que ponía en su mensaje en el que le recordaba que al día siguiente tendrían examen de lengua. El alumno de la clase 2, en realidad, no pretendía hacer daño con la cuenta, solo quería gastar una broma a un compañero y hacer reír a los que se sientan a su lado. El profesor no se da cuenta de todo esto, pues cuando han entrado en el aula, el equipo se encontraba en estado de suspensión.

- Estrategia educativa: oportunidad de aprendizaje en el aula acerca de las implicaciones que conlleva una suplantación de identidad y la gravedad del hecho.

- Secuencia didáctica:

- En primer lugar, se acompaña al alumno para informar al equipo directivo de lo sucedido, quienes tomarán las medidas oportunas dentro de lo establecido por el centro de acuerdo con su Protocolo de actuación.

- Aunque, en este caso, se parte de una supuesta broma, deben ser conscientes de la gravedad que puede llegar a tener este hecho si se realiza con intenciones maliciosas y fuera del entorno educativo, en el que podrían estar llevadas a cabo por ciberdelincuentes.

- Haciendo uso de una infografía, explicaremos a los alumnos en qué consiste la suplantación de identidad, qué procedimientos pueden utilizar los atacantes en las redes para realizar estas acciones y cómo pueden protegerse de ellas.

- Actividades de reflexión conjunta sobre algunas noticias recientes, adecuadas a su edad sobre suplantación de identidad y cómo creen que hubieran debido actuar para protegerse

- Diseño de un formulario utilizando herramientas interactivas digitales adaptadas a su nivel, de modo que capte su atención para valorar la comprensión de los contenidos explicados.

Problema en el aula: caso de phishing

- Descripción del problema: una alumna de 2º de Bachillerato, que ha realizado trabajo remunerado durante el verano, recibe un correo electrónico de la Seguridad Social y no sabe si debe responderlo. Aprovecharemos la oportunidad que ha surgido a raíz de la consulta de la alumna, atendiendo a su preocupación por la responsabilidad que conlleva cumplir con los deberes fiscales que puede exigir el supuesto remitente, y valorando su perspicacia antes de proceder a descargar el archivo de su correo.

- Estrategia educativa: oportunidad de aprendizaje ante la sospecha de una alumna sobre un correo recibido que pueda estimar sospechoso.

- Secuencia didáctica: para la resolución del problema en el aula se creará un entorno de aprendizaje digital (Alfabetización digital).

- En primer lugar, contando previamente con el permiso de la alumna, pregunta a sus compañeros si alguien cree tener el conocimiento para resolver el problema que ha surgido, o si conoce a alguien más que le hubiese sucedido lo mismo dentro su entorno o ha escuchado algo relacionado en las noticias.

- Búsqueda de información: una vez que se comprueba que no haya una respuesta convincente para solucionar el problema, los estudiantes inician una búsqueda en Internet, agrupados por parejas. La tarea encomendada consiste en encontrar cómo comprobar la autenticidad del remitente del mensaje o si, por el contrario, podría tratarse de un caso de phishing en el que, al descargar el archivo, se instale un malware a través del cual podrían tomar el control de su equipo, extrayendo de él material digital sensible para la alumna.

- Visualización de vídeos didácticos que nos ayuden a detectar un ciberataque. El que se comparte a continuación puede servirte de ejemplo en este caso, ya que ofrece consejos para analizar un correo electrónico fraudulento que pide a los usuarios que se descarguen una supuesta liquidación tributaria impagada, pero que, en realidad, pretende descargar e instalar un troyano para acceder a los archivos almacenados en el equipo.

4. Una vez que la alumna es consciente de que ha de tener cuidado con el correo recibido, el profesor explicará al grupo lo importantes que son los conceptos de privacidad, seguridad y alfabetización digital sobre la protección de nuestro entorno digital. También puede mencionarse el deber ciudadano de estar informados y la posibilidad de buscar ayuda profesional de páginas como INCIBE (Instituto Nacional de Ciberseguridad) u otras instituciones especializadas en ciberseguridad. De hecho, la policía posee una Brigada de Investigación Tecnológica específicamente encargada de la resolución de este tipo de fraudes.

5. Por último, explica en clase cómo crear capas de prevención y protección para crear una barrera de seguridad que impida que seamos víctimas de ciberataques. Esta barrera ha de establecerse desde dos vertientes, una a nivel tecnológico, estableciendo sistemas de seguridad como antivirus, opciones de privacidad en redes o navegadores, cierres de sesión, actualizaciones, o herramientas de IA expertas en amenazas y con capacidad de aprendizaje, y otra protegiéndonos como cibernautas, actuando como "firewall humano", adquiriendo conocimientos y habilidades que nos permitan aprender a reconocer y a evitar todo tipo de amenazas inherentes a una conexión en red.

Ciberacoso

Se puede tratar como tema transversal en la mayor parte de las áreas, pero más específicamente en Tutorías o dentro de las más relacionadas con temas de digitalización. Las actividades deberían estar coordinadas desde el Departamento de Orientación en colaboración con la Comisión de Convivencia del centro y nombrando un equipo de "Alumnos de ayuda".

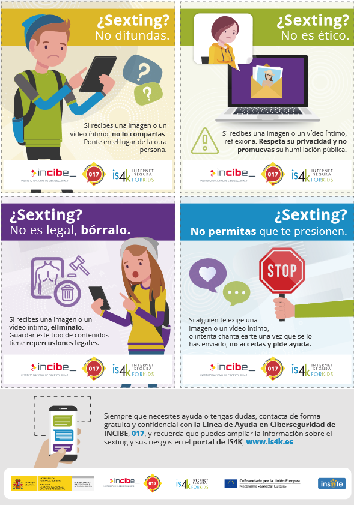

Prevención frente al sexting

- : una parte de los integrantes del equipo de "alumnos-ayuda" coloca, en lugares que ellos consideren estratégicos dentro del centro, carteles que contengan indicaciones para protegerse frente al sexting. Pueden diseñarlos ellos mismos tomando como modelo el que encontramos en la web específica sobre seguridad digital is4k (enlace).

Is4k / INCIBE. No difundas (CC BY-NC-SA)

Is4k / INCIBE. No difundas (CC BY-NC-SA)

Todos los miembros del equipo de "alumnos-ayuda" elabora una infografía de forma colaborativa, integrando elementos que capten la atención de sus compañeros mediante la utilización de aplicaciones que les resulten atractivas, como Genially, Canva o similares. En dicha presentación pueden embeber el vídeo que se muestra a continuación:

En ella, aprovechando el aprendizaje entre iguales pair to pair, se explicaría brevemente en qué consiste el sexting, intentando dar una respuesta a los hechos acontecidos y analizando las razones por las cuales las parejas adolescentes lo hacen con más frecuencia. Se debe reflexionar sobre las consecuencias del uso de esas imágenes cuando una pareja se rompe, fijando los riesgos potenciales, responsabilidades y consecuencias a nivel psicológico, ético y legal de estos actos. Se establecerá un protocolo de actuación y se incidirá en la importancia de ejecutarlo con prontitud.

Para concluir la secuencia de actividades y reforzar la asimilación de contenido, puedes establecer un pequeño debate acerca de un caso real de sexting publicado en Internet, analizando en grupo las consecuencias tanto para el agresor como para la víctima. ¿Cómo puede afectar la falta de control que tiene la víctima sobre de esas imágenes de su cuerpo circulando por las redes a lo largo de su vida?

Se deben explicar las potenciales acciones legales que se puedan tomar y, a la vez, entender el sentimiento de culpa e irresponsabilidad que también podría dejar marcado al agresor al interferir en la vida de otra persona, ya que puede no haber sido consciente de las consecuencias de sus actos.

Problema en el aula: incumplimiento de normas de conducta en Internet

- Descripción del problema: una alumna culpa a un compañero de clase, a través del chat de Teams, de haber obtenido una calificación baja en un trabajo colaborativo debido a que él no había trabajado lo suficiente. Otros dos alumnos/as, también a través del chat, han lanzado mensajes sobre la falta de colaboración del mismo en los trabajos de clase.

- Estrategia educativa: oportunidad de aprendizaje sobre el buen uso de las plataformas o redes con opciones de mensajería.

- Secuencia didáctica:

1. En primer lugar, se pone la situación en conocimiento del equipo directivo para que valoren el hecho acontecido siguiendo el Protocolo de actuación y se lleven a cabo las sanciones previamente establecidas.

2. De forma privada, el tutor, junto con al Departamento de orientación, establecen como llevar a cabo un proceso de mediación con los alumnos implicados para trabajar competencias relacionadas con la convivencia dentro del aula, se presentan las convenientes disculpas y se analizan las causas que han llevado a esa situación y cómo se afrontan las consecuencias.

3. Durante una sesión de tutoría, se proyecta el vídeo Comunicarse bien en Internet publicado por is4k, a través de INCIBE en el que se se enseña a los alumnos cómo deben comunicarse a través de la red, y las diferencias de esta interacción con respecto a la presencial. La falsa sensación de protección que los usuarios sienten al ocultarse tras un dispositivo digital acentúa la agresividad que pueden mostrar, aumentando el daño provocado en la otra persona.

4. Al finalizar el vídeo, es preciso destacar la importancia que tiene el papel de los observadores en estos casos y su condición de testigos que pueden informar de la situación para que se produzca una mediación y pueda facilitarse la resolución del problema.

5. Divide la clase en grupos de 4 personas que relaten, haciendo uso de una infografía de Genially o similar, situaciones que podrían ser reales en las que se realice una comunicación inadecuada al hacer uso del chat. En primer lugar, pueden reflejar cómo lo escribirían si quieren hacer daño al compañero y, en segundo lugar, cómo lo harían si quieren tratarlo con respeto. Deben ser conscientes de que hay cosas que no se pueden decir a través de mensajería y menos en un grupo en el que participan muchas personas, en el que se deben tratar, casi exclusivamente, temas relacionados con el proceso educativo, y en ningún caso utilizarlo para temas personales.

6. Por último, un representante de cada grupo pondría en común los mensajes que han trabajado.

Problema en el aula: caso de ciberbullying

- Descripción del problema: unos alumnos comienzan a utilizar las redes para acosar a un compañero.

- Estrategia educativa: oportunidad de reflexionar juntos sobre el ciberbullying y sus consecuencias.

- Secuencia didáctica: el punto de partida es la detección de lo que podrían ser las primeras manifestaciones de una posible situación de ciberacoso. Una vez que se han tomado las medidas establecidas por parte del equipo directivo en el Protocolo de actuación, integrado en los documentos de centro, y manteniendo la oportuna confidencialidad, podrían establecerse desde el Departamento de Orientación actividades de autorreflexión acerca de esta temática para abordarlo de manera reflexiva y aprovechar la oportunidad de pertenecer a un entorno de aprendizaje como es en este caso un centro educativo.

- Consideraciones previas: la actividad se llevaría a cabo por el tutor, que establecería una secuencia didáctica adaptada a su grupo diseñada de forma conjunta con Orientación. Previamente, dicho departamento se aseguraría de que la actividad puede integrarse dentro del Plan de Acción Tutorial diseñado para el centro. Sería conveniente llevar a cabo estas acciones con los niveles implicados y, si es posible, hacerlo extensivo a todos los cursos integrados en el mismo nivel. Podría trabajarse con los alumnos que estén cursando el primer ciclo de secundaria (1º o 2º ESO). La temporalización sería, en principio, de dos sesiones de tutoría, pero podría utilizarse una más si se considera necesario para intentar resolver el problema.

- Sesiones:

Primera sesión

1. Se puede comenzar con una autorreflexión. Para ello, los estudiantes buscan en Internet una noticia de actualidad sobre un caso de ciberacoso. Cada alumno deberá reflexionar sobre el papel o rol que podrían desempeñar al formar parte de una de esas situaciones, deberán buscar respuestas y analizar qué motivaciones pueden llevar a actuar de diferentes maneras mirando dentro de sí mismos. Es imprescindible, tratarlo de una forma genérica y constructiva, creando un entorno de aprendizaje para todos.

2. A continuación, se intentaría que todos se pusieran en el lugar de la víctima, memorizando o apuntando como se sentirían, y establecer las causas que creen que les pueden haber llevado a esa situación de acoso.

3. Después, deberían ponerse en el lugar del acosador, intentando entender que motivaciones podrían empujar a una persona a realizar este tipo de acciones, teniendo en cuenta que él también podría estar siendo víctima en otro entorno que no conocemos y llevarle a actuar de esta manera.

4. El siguiente paso consiste en ponerse en el lugar del observador o espectador, entendiendo que es una situación de bastante complejidad pues les va a exigir, o bien posicionarse, o bien mirar para otro lado. Deben ser conscientes de las implicaciones que puede llevar aparejada la decisión que tomen. Dentro de este último rol existen tres subtipos dependiendo de su actitud:

A. Observador reforzador del acoso.

B. Observador pasivo.

C. Observador defensor de la víctima o testigo.

5. Para finalizar la primera sesión el alumnado completa un formulario digital anónimo en el que puedan expresar de forma explícita qué sensaciones han experimentado al ponerse en cada una de las anteriores situaciones, así como posibles causas que podrían llevar a actuar de esa manera a cada rol implicado.

Segunda sesión

1. Analiza los resultados obtenidos en el formulario digital y pon en común el sentir general del grupo ante este tipo de situaciones. Esto sirve de referencia a todos los alumnos, ya que muchos de ellos no cuentan con la confianza para preguntar a sus compañeros sobre lo que piensan acerca de estos temas que resultan controvertidos.

2. Posteriormente, se visualiza el siguiente vídeo educativo publicado en is4k, Planta cara al ciberacoso en el que se hace alusión al relevante papel que pueden llegar a desempeñar los compañeros si deciden colaborar ayudando a frenar las actitudes de acoso a un compañero.

3. Al finalizar, divide la clase en cinco grupos; cada uno de ellos representa los diferentes roles de los que hemos hablado: víctima, agresor, observador reforzador, observador pasivo y el observador defensor de la víctima. A continuación, deben trabajar de forma colaborativa redactando una frase o razonamiento dirigida a cada uno de los otros cuatro grupos, expresando como creen ellos que se debe actuar de manera que se favorezca la convivencia y el respeto de todos y cada uno de los miembros integrantes de su entorno escolar, familiar y de amistad.

4. Por último, para completar la segunda sesión, se puede visualizar un segundo vídeo de is4k, Has sido víctima de ciberacoso, ¿y ahora qué? que indica cómo seguir disfrutando de las ventajas que nos ofrece Internet, pero aprendiendo a la vez métodos para protegerse de los riesgos inherentes a la conexión en red.

Actividades acerca del uso digital responsable

Trabajamos la ergonomía informática en el aula

- e proyecta una imagen en el aula en la que se muestrala postura correcta de un individuo cuando esté trabajando delante de un ordenador, teniendo también en cuenta la posición de las manos, así como la forma de coger el ratón. Se explica brevemente.

- Ino de los estudiantes se sienta imitando la figura de la pantalla mientras que otro compañero se asegura, utilizando un metro o elemento de medida de ángulos, si realmente está dentro de los márgenes marcados para conseguir una situación de bienestar digital a lo largo del tiempo. Mantener una higiene postural adecuada asegura que no tengas problemas de salud con el tiempo, como problemas de espalda o tendinitis en las manos. En esta actividad, un tercer alumno será el que recuerde los datos que se han de medir, mientras que el resto de la clase observa cómo ha de sentarse.

- Acto seguido, agrupados por parejas, intentarán conseguir la postura adecuada, de modo que puedan memorizar la posición cada vez que tengan que utilizar el ordenador, manteniendo la distancia adecuada la pantalla y recordando cómo deben apoyarse en el respaldo de la silla, la altura correcta de su asiento, la posición de los pies, etc. Primero, lo realizará uno de los miembros de la pareja, el otro comprobará la posición y viceversa.

- Al día siguiente, con todos en el aula de informática, intentarán recordar la posición con los datos aprendidos el día anterior y ya sin la imagen de la pantalla, deberán saber colocarse adecuadamente en los ordenadores antes de comenzar con la tarea encomendada para ese día.

- El profesor valorará el grado de consecución del objetivo que ha logrado cada alumno, indicando las correcciones a realizar en los casos en lo que corresponda.

Problema en el aula: Control Parental

- Descripción del Problema: el tutor informa al equipo directivo que ha detectado que en su grupo de tutoría hay bastantes alumnos que han bajado su rendimiento académico debido a la utilización excesiva de Internet, incluso llegando a clase muy cansados y sin apenas haber dormido las horas necesarias a esa edad.

- Estrategia educativa: el equipo directivo, decide abordar el tema convocando unas reuniones en horario de tarde o solicitar una escuela para padres con la intención de comunicarles la situación y actuar, si fuera posible, estableciendo pautas de uso responsable de los dispositivos digitales y de conexión a la red.

- Secuencia didáctica:

1. Durante la sesión o sesiones establecidas, se entregará a los padres la Guía de mediación parental, si es el caso de Infantil o Primaria, o la Guía para uso seguro y responsable de Internet por los menores, más completa en el caso de Secundaria, Bachillerato y FP (referidas en los contenidos). Ambas hacen alusión al papel de los padres para que los menores lleven a cabo un buen uso de sus dispositivos digitales. Las dos están disponibles en formato PDF, pero en el caso de familias desfavorecidas, el centro podría intentar su entrega en papel para paliar la brecha digital.

Adicionalmente, la web de Educacyl nos ofrece un recurso muy interesante, la Guía de buenas prácticas TIC para las familias (enlace).

2. También se pueden proyectar algunos vídeos entre los que se encuentra Prevención del uso excesivo en Internet, más apropiado para los padres de alumnos de Educación Infantil o Primaria:

3. Una vez que los padres han tomado conciencia del problema y de la importancia de su papel en la educación digital responsable de sus hijos, se trabajará también desde el aula de forma conjunta para optimizar el aprendizaje de los alumnos en estos aspectos relacionados con el bienestar digital, como es el tiempo de uso de los dispositivos digitales y de su conexión a Internet.